韓國最大電信數據泄露事件調查公開:2700萬SKT用戶信息遭竊,惡意軟件已潛伏三年

IT之家 5 月 24 日消息,韓國最大移動運營商 SK 電訊(SKT)上個月稱其遭遇黑客攻擊,致使用戶 SIM 卡相關信息泄露。SK 電訊本週通報了此次黑客攻擊事件一系列詳情(每天都會舉行簡報會)。

根據韓國科學技術信息通信部調查報告,26,957,749 個 SIM 卡信息被泄露。這也是韓國電信史上最嚴重數據泄露事件,甚至超過該運營商 2500 萬的總用戶基數(含子品牌用戶),相當於韓國近半數人口受影響。SK 電訊表示,由於調查仍在進行中,因此尚未做出最終確認。

調查顯示,攻擊者自 2022 年 6 月 15 日通過 Web Shell 首次入侵系統,直至被發現前在 23 臺服務器上植入了包括 BPFDoor 在內的 25 種後門程序,但 SKT 直到今年 4 月 19 日才發現這一情況。

調查小組指出,SKT 於 2024 年 12 月 3 日纔開始記錄受影響服務器上的活動,導致 2022 年 6 月至 2024 年 12 月 2 日期間的具體數據竊取行爲無法追溯。

▲ SK 電訊 CEO 柳永相

調查小組表示,其服務器漏洞使攻擊者能夠竊取包括國際移動用戶識別碼(IMSI)、通用用戶識別模塊(USIM)認證密鑰、網絡使用數據以及存儲在 SIM 卡中的短信 / 聯繫人在內的數據。

調查顯示,23 臺受感染的服務器中有 15 臺包含客戶個人信息,包括 291,831 個 IMEI 號碼,但 SKT 此前在其新聞稿中明確否認了這一點。

此外,雖然初期調查稱國際移動設備識別碼(IMEI)數據並未泄露,但最新發現在兩臺被入侵服務器中存有約 29 萬條 IMEI 數據,引發了人們對 SIM 克隆或利用泄露數據進行其他網絡犯罪的擔憂。

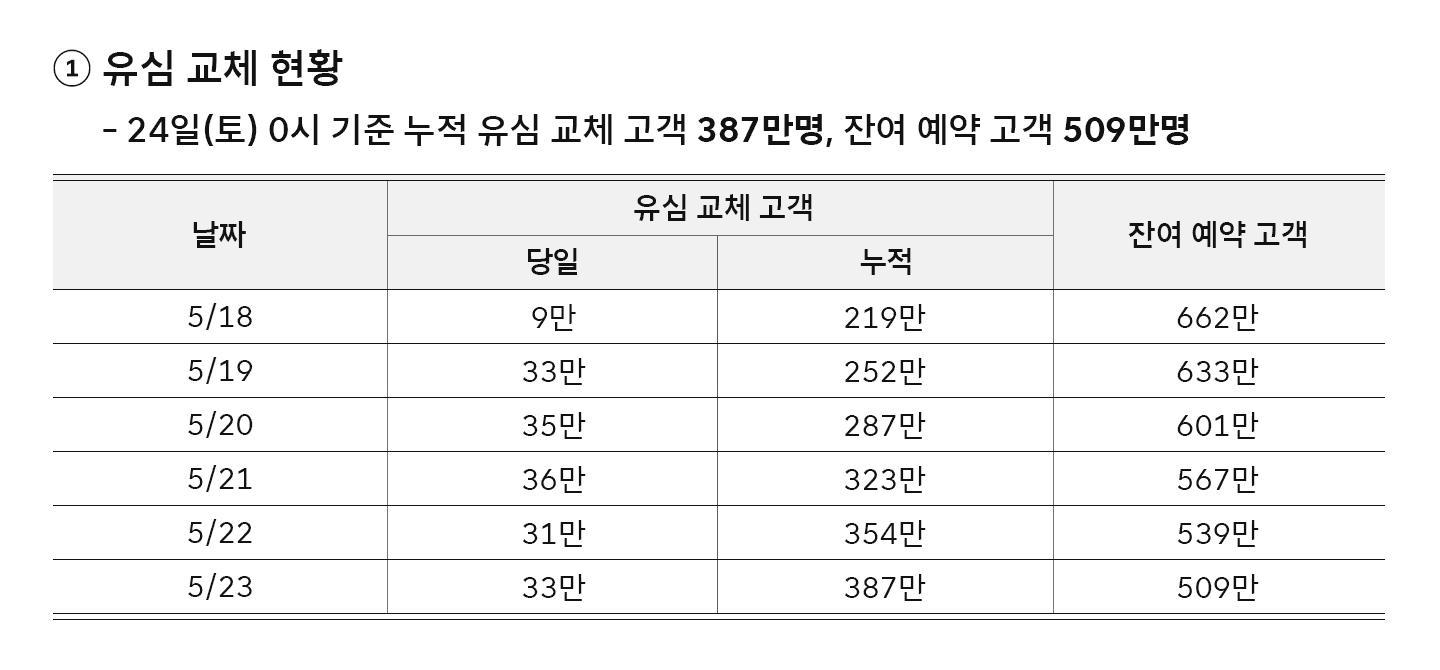

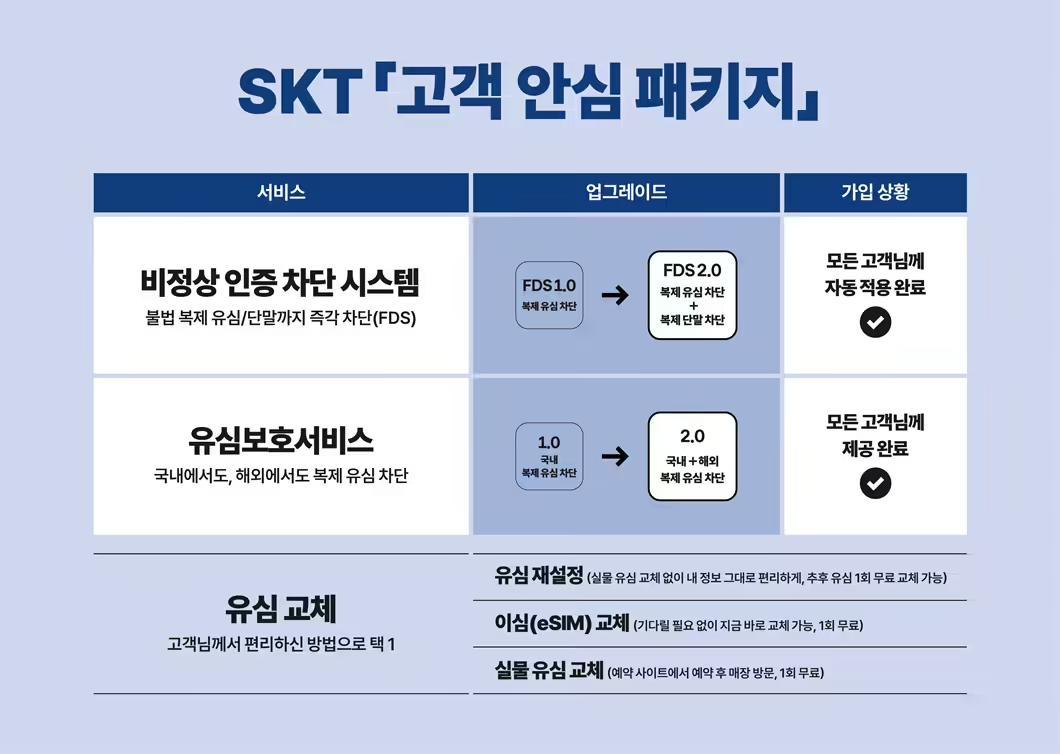

此次事件增加了 SIM 卡被克隆的風險,因此該公司決定爲所有用戶免費更換 SIM 卡,同時加強安全保護措施,以防止未經授權的號碼轉移行爲。

IT之家注:IMEI 是分配給所有支持蜂窩網絡的設備的一個 15 位數字,用於驗證設備是否與其 USIM 卡匹配。要想實現 SIM 克隆,不僅需要 IMSI,還需要設備的 IMEI 和複製的 USIM 卡。

不過,韓國網絡政策室長柳在明在記者會上表示:" 製造商證實僅憑 15 位 IMEI 號碼無法克隆手機,克隆設備將被網絡檢測系統完全阻斷。“SKT 同時承諾技術上已完全阻斷非法 USIM / 設備轉移”。

免責聲明:投資有風險,本文並非投資建議,以上內容不應被視為任何金融產品的購買或出售要約、建議或邀請,作者或其他用戶的任何相關討論、評論或帖子也不應被視為此類內容。本文僅供一般參考,不考慮您的個人投資目標、財務狀況或需求。TTM對信息的準確性和完整性不承擔任何責任或保證,投資者應自行研究並在投資前尋求專業建議。

熱議股票

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10