卡巴斯基(Kaspersky)研究人員發現了一種名為Stealka的新型信息竊取惡意軟件,該惡意軟件僞裝成遊戲模組和盜版軟件,主要針對加密貨幣錢包和瀏覽器憑證,覆蓋超過115個瀏覽器擴展。

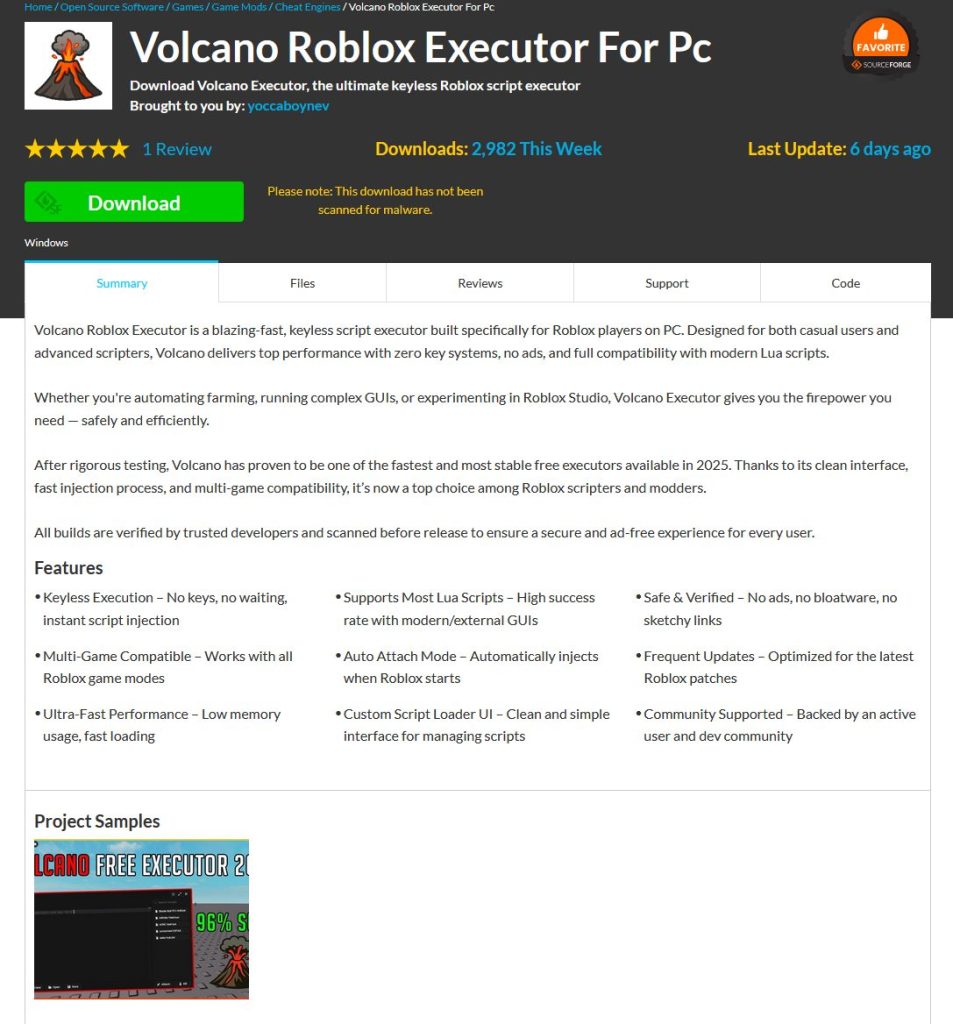

該惡意軟件通過可信平台傳播,包括GitHub、SourceForge和Softpedia等,攻擊者創建外觀專業的假網站和代碼庫,以流行遊戲(如Roblox和GTA V)的作弊工具或模組為誘餌分發威脅。

這一發現標誌着針對遊戲社區的惡意軟件活動進一步升級,網絡犯罪分子日益利用玩家對模組社區的信任作為攻擊切入點。

攻擊者利用熱門搜索關鍵詞及逼真的下載頁面誘導受害者下載,部分網站甚至虛假宣稱下載前已進行病毒掃描,而實際上並未執行任何驗證。

惡意文件設計極具欺騙性。例如,某僞造網站以《半衰期3》(Half-Life 3)為名,描述其為「專為Windows設計的專業軟件解決方案」,僅利用知名遊戲標題作為誘餌以最大化搜索引擎曝光。

Extensive Arsenal Targets Crypto Wallets

廣泛攻擊面:重點針對加密貨幣錢包

根據卡巴斯基報告,Stealka的功能遠超基本憑證竊取。該惡意軟件針對基於Chromium及Gecko引擎的瀏覽器(包括Chrome、Firefox、Opera、Edge等超過100種應用),提取自動填充數據、會話令牌及Cookie,從而繞過雙因素認證實現賬戶劫持。

同時,該惡意軟件針對115種瀏覽器擴展進行攻擊,涵蓋主流加密貨幣錢包、密碼管理器及身份驗證服務。主要目標包括:

- 加密貨幣錢包:Binance Wallet、Coinbase Wallet、MetaMask、Trust Wallet、Phantom等;

- 密碼管理器:1Password、Bitwarden、LastPass、NordPass等。

此外,Stealka可從至少80種獨立錢包應用下載本地配置文件,涉及比特幣、以太坊、Exodus、Monero、Dogecoin等資產,可能提取加密後的私鑰及種子短語數據,足以導致資產被完全盜取。

除了加密資產外,Stealka 還會入侵 Discord 和 Telegram 等即時通訊應用、Outlook 和 Thunderbird 等電子郵件客戶端、Steam 和 Roblox 等遊戲平台啓動器、ProtonVPN 和 Surfshark 等 VPN 客戶端,以及用戶經常不當存儲敏感信息的筆記應用。

惡意軟件額外收集系統信息、已安裝程序列表、硬件規格,並截取螢幕以最大化情報獲取。

攻擊者利用已入侵賬戶進一步傳播惡意軟件。卡巴斯基在某一知名模組網站上發現,Stealka隱藏於由先前被劫持賬戶發布的GTA V模組中。

行業面臨日益嚴峻的安全危機

Stealka活動發生在加密行業整體安全形勢急劇惡化的背景下。2025年全年,加密平台累計損失已達91億美元,佔過去15年總損失900億美元的10%。僅11月單月損失即超過2.76億美元,年度總額已創歷史新高。

Immunefi首席執行官Mitchell Amador表示:「加密行業正面臨一場安全清算。」 Immunefi是一家衆包安全平台,保護資產總值達1800億美元。他指出:「今年大多數黑客事件並非因審計不足,而是發生在項目上線後、協議升級期間或集成環節的漏洞。」

Amador強調,99%的Web3項目未部署基本防火牆,僅不到10%使用現代AI安全工具,他將行業現狀稱為「故意疏忽」。

他進一步指出,隨着智能合約代碼安全性不斷提升,攻擊面已從鏈上代碼漏洞轉向運營安全及資金庫級攻擊。「威脅格局正從鏈上代碼漏洞轉向運營安全和國庫級攻擊,」Amador解釋道,「當代碼變得更難攻破時,攻擊者轉向針對人的環節。」

隨着智能合約的利用難度增加,攻擊者逐漸將攻擊目標從代碼漏洞轉向運營安全漏洞,人為因素已成為主要的攻擊面。

「威脅形勢正從鏈上代碼漏洞轉向運營安全和資金層級的攻擊,」Amador解釋道,「隨着代碼的加固,攻擊者將目標轉向人為因素。」

🇰🇵 North Korea's Famous Chollima hides malware in smart contracts via EtherHiding, posing as job recruiters after stealing $1.3B in 2024 and $2.2B in H1 2025.#NorthKorea #Blockchainhttps://t.co/8W6Pfj41u8

— Cryptonews.com (@cryptonews) October 17, 2025

卡巴斯基的更廣泛研究揭示了一個持續活躍的惡意軟件生態系統,該公司此前已記錄多個相關活動,包括GitVenom活動(涉及數百個僞造GitHub倉庫)、SparkKitty移動惡意軟件(通過光學字符識別(OCR)技術竊取種子短語截圖,並滲透Apple App Store及Google Play商店),以及ClipBanker木馬(隱藏於僞造Microsoft Office下載包中)。

朝鮮相關威脅組織亦已升級戰術,通過將惡意載荷嵌入BNB Smart Chain及以太坊智能合約,直接武器化區塊鏈技術本身,從而構建去中心化指揮與控制基礎設施,使執法機構難以關閉。

目前,卡巴斯基向用戶提出以下建議:

- 部署可靠的反病毒軟件。

- 避免在瀏覽器中存儲敏感憑證。

- 對遊戲作弊工具及盜版軟件保持極度謹慎。

- 啓用雙因素認證,並將備份碼存儲於加密密碼管理器而非明文文件。

- 無論便利性如何,均避免從不可信來源下載軟件。