IT之家 5 月 24 日消息,韩国最大移动运营商 SK 电讯(SKT)上个月称其遭遇黑客攻击,致使用户 SIM 卡相关信息泄露。SK 电讯本周通报了此次黑客攻击事件一系列详情(每天都会举行简报会)。

根据韩国科学技术信息通信部调查报告,26,957,749 个 SIM 卡信息被泄露。这也是韩国电信史上最严重数据泄露事件,甚至超过该运营商 2500 万的总用户基数(含子品牌用户),相当于韩国近半数人口受影响。SK 电讯表示,由于调查仍在进行中,因此尚未做出最终确认。

调查显示,攻击者自 2022 年 6 月 15 日通过 Web Shell 首次入侵系统,直至被发现前在 23 台服务器上植入了包括 BPFDoor 在内的 25 种后门程序,但 SKT 直到今年 4 月 19 日才发现这一情况。

调查小组指出,SKT 于 2024 年 12 月 3 日才开始记录受影响服务器上的活动,导致 2022 年 6 月至 2024 年 12 月 2 日期间的具体数据窃取行为无法追溯。

▲ SK 电讯 CEO 柳永相

调查小组表示,其服务器漏洞使攻击者能够窃取包括国际移动用户识别码(IMSI)、通用用户识别模块(USIM)认证密钥、网络使用数据以及存储在 SIM 卡中的短信 / 联系人在内的数据。

调查显示,23 台受感染的服务器中有 15 台包含客户个人信息,包括 291,831 个 IMEI 号码,但 SKT 此前在其新闻稿中明确否认了这一点。

此外,虽然初期调查称国际移动设备识别码(IMEI)数据并未泄露,但最新发现在两台被入侵服务器中存有约 29 万条 IMEI 数据,引发了人们对 SIM 克隆或利用泄露数据进行其他网络犯罪的担忧。

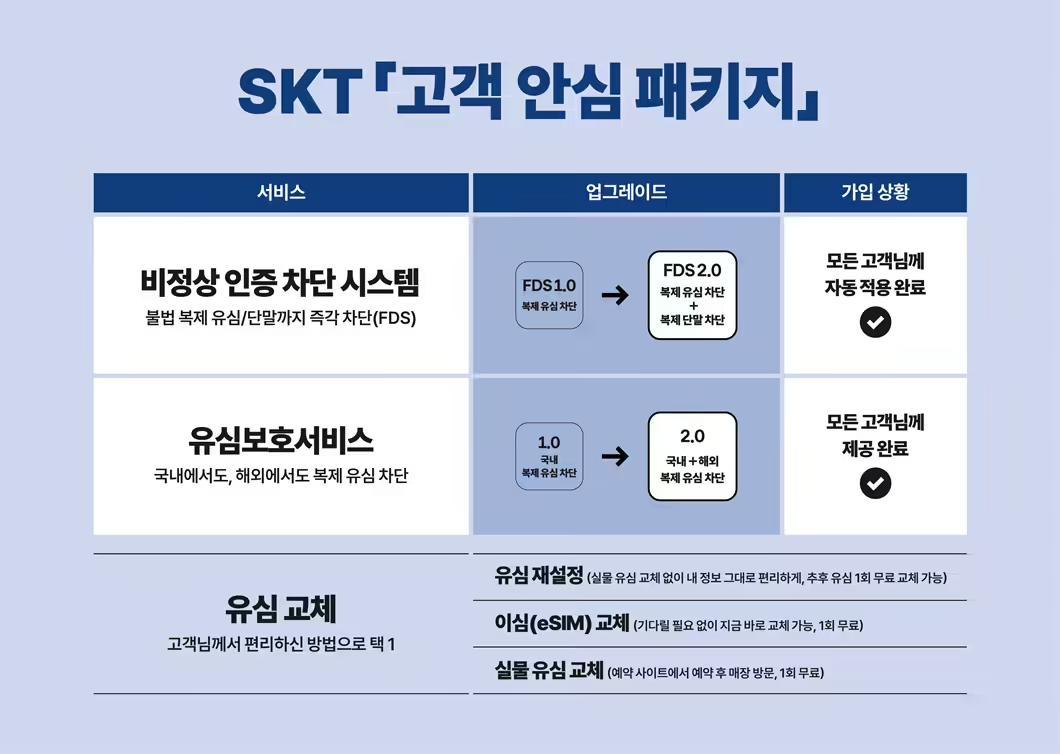

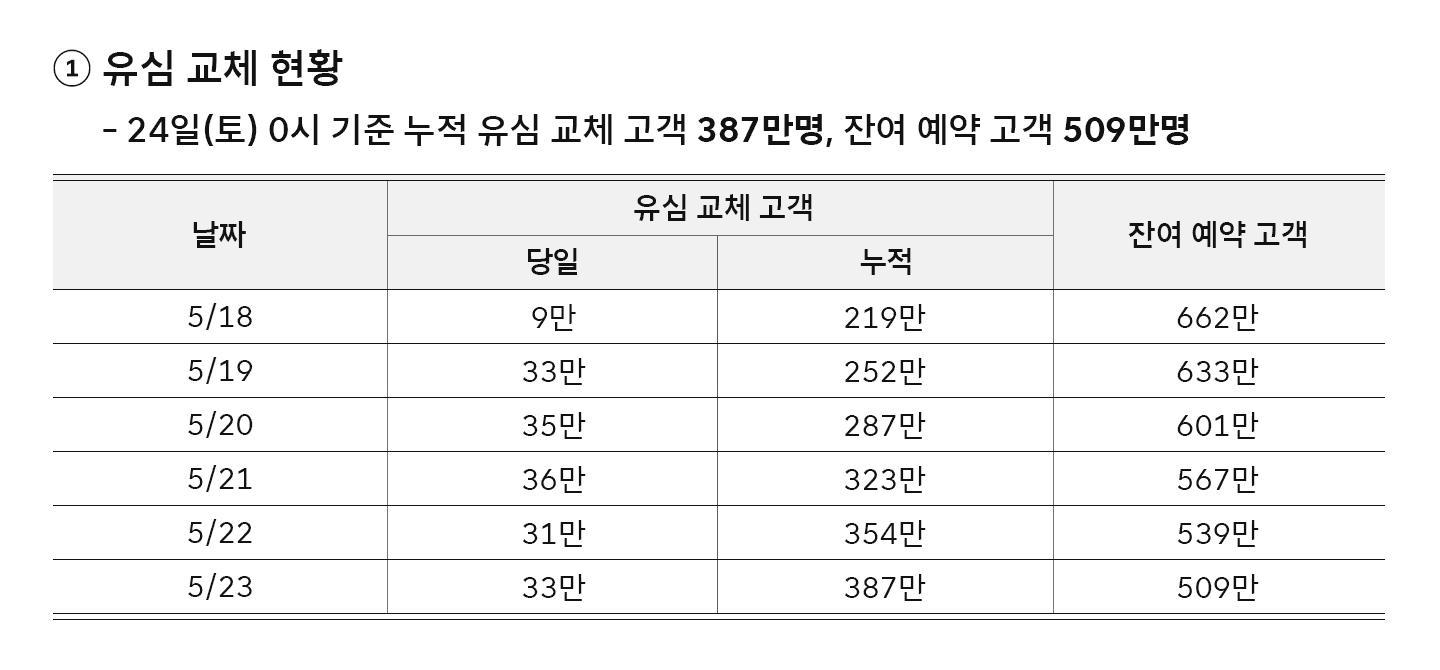

此次事件增加了 SIM 卡被克隆的风险,因此该公司决定为所有用户免费更换 SIM 卡,同时加强安全保护措施,以防止未经授权的号码转移行为。

IT之家注:IMEI 是分配给所有支持蜂窝网络的设备的一个 15 位数字,用于验证设备是否与其 USIM 卡匹配。要想实现 SIM 克隆,不仅需要 IMSI,还需要设备的 IMEI 和复制的 USIM 卡。

不过,韩国网络政策室长柳在明在记者会上表示:" 制造商证实仅凭 15 位 IMEI 号码无法克隆手机,克隆设备将被网络检测系统完全阻断。“SKT 同时承诺技术上已完全阻断非法 USIM / 设备转移”。