炒股就看金麒麟分析师研报,权威,专业,及时,全面,助您挖掘潜力主题机会!

说出来你可能不信,无密码登录账号,有时候真的比密码登录安全。

每年都会有人细数微信的罪状,其中一条必被提及的就是 PC 端永远只能扫码登录,对比其他软件账号可以用密码登录并不方便。

毕竟很多时候,我登录 PC 端微信的原因,就是因为我现在不方便用手机。。。

但是最近有一帮人干了一件贼赛博的事儿,让感觉我们可能错怪微信了。

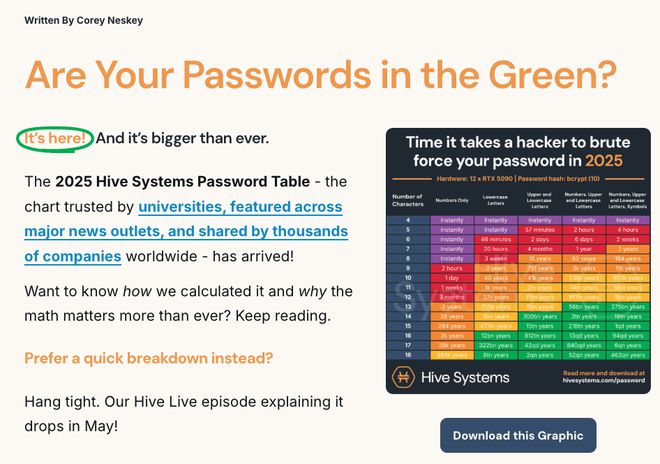

网络安全公司 Hive Systems 近日发布了其 2025 年密码表,年表显示,如果黑客拥有一张前段时间刚发布的 RTX 5090 的话,他们破解一个8位纯数字的密码只需要 3个小时。

而如果黑客们恰好财力雄厚的拥有 12 张 5090 的话,破解的时间能缩短到 15 分钟。

也就是说,如果你还在使用8位纯数字当密码的话,理论上黑客只要花不到 20w 人民币就可以在15分钟内拿下你的账号。

虽然好像也不会有人这么闲这么有钱,会拿 12 张 5090 来破解我价值不足 100 块的账号(bushi

但是表格里的另一个趋势,还是引起了托尼的担忧 —— 同样是8位纯数字的密码,用4090 破解还需要 4 个小时,而用 5090 的话就能快一个小时?

我也顺带去查了下去年 Hive Systems 发布的年表,发现这些年来,用显卡破解密码的速度,可以说越来越快了。

在惊讶老黄这卡算力恐怖如斯的同时,托尼也忍不住在想 ——

你说现在的显卡啊、处理器啊,一个个算力都这么猛了,是不是我们的账号密码是不是越来越不安全了?

像微信这样跟我们的钱袋子息息相关的软件,是不是出于这样的考量,所以才这么执着于用扫码登录呢?

这还不只是托尼自己有过这样的想法,1976 年,惠特菲尔德・迪菲(Whitfield Diffie)和马丁・赫尔曼(Martin Hellman)在提出公钥加密理论时指出:“密码学的安全性依赖于计算复杂性,而算力的指数级增长可能颠覆这一基础”。

惠特菲尔德・迪菲(Whitfield Diffie)和马丁・赫尔曼(Martin Hellman)

不过回到 Hive Systems 这个实验本身,我们可能还要了解一下,所谓的用显卡暴力破解账号密码,到底是怎么一个过程。

其实 Hive Systems ,已经在他们的官网上讲的非常清楚了。

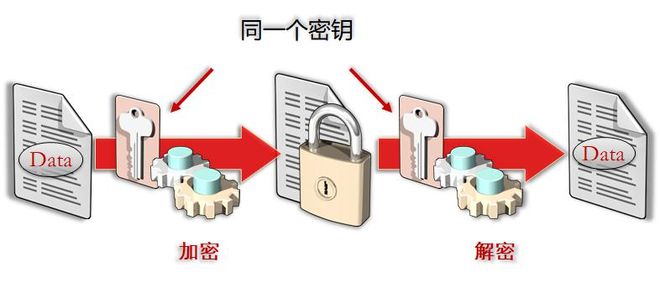

首先各大平台拿到我们的密码之后,并不会以明文的形式存在服务器里。

就好比说,你的密码是 “ password ” ,服务器并不会直接存储这一串字母,而是用一个哈希值计算软件,先加密一遍,变成 5f4dcc3b5aa765d61d8327deb882cf99,然后再存储。

也就是说平台保存的密码不是密码本身,而是密码对应的是以哈希值,这样做主要是防止有黑客攻破了服务器的安全防线之后,直接就能拿到用户的账号密码。

图片来源:天翼云-《实现数据列的加解密》

而且哈希值是不可逆的,因为用不同哈希值计算软件得到的哈希值也有可能不一样,所以即使黑客真的攻破了服务器,拿到了哈希值,也没法直接知道密码。除非黑客能同时破解哈希值的加密算法。

相信有这么厉害的黑客,还不如信我是秦始皇。

图片来源:天翼云-《实现数据列的加解密》

所以,黑客想要进一步的话,也没有更好的法子,只能尝试去列出你键盘上所有字符的组合,然后对它们进行哈希运算,直到找到跟服务器偷来的哈希值一样的组合。

这个组合很有可能就是正确的密码,黑客这时候才会拿着试出来的这个密码到登陆界面去尝试登录你的账号。

说是黑客,手法好像也没比咱一个个试行李箱密码高明到哪里去啊。

而显卡在整个过程中发挥的作用,更多的还是加快不同字母和数字组合的哈希值计算,让黑客能够尽快得出哈希值跟正确密码匹配的字符组合。

毕竟我们都知道,显卡干别的不行,最擅长的就是进行并行计算,一次性计算多个组合可以说是手拿把掐。

来源:NVIDIA-《在 GPU 上使用大规模并行哈希图实现性能最大化》

聪明的差友们应该就要问了,既然是这样,我多整几个字符组合,既有大写又有小写还带个标点符号不就得了,这样黑客就得多试几个组合。

这的确是不错的提高账号密码安全的方式。

当然啦,光靠这样的方式也还是不够的,因为理论上,即使加了更多的字母和符号密码,本质上都只是一堆字符组合,依旧能被暴力算出来,只是时间和算力的问题而已。

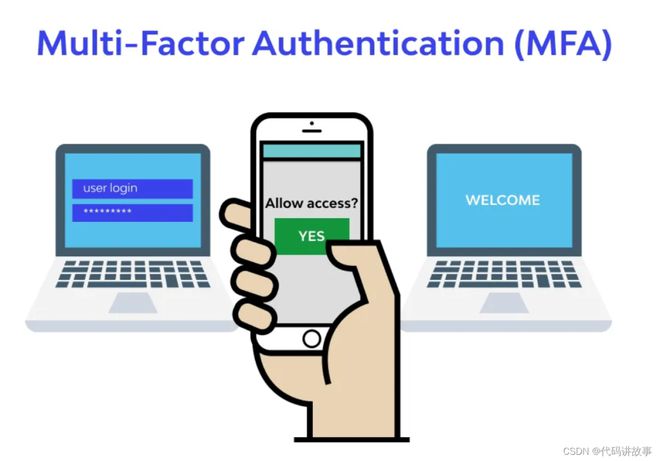

所以各大平台,无一例外都在密码的基础上,引入了额外的安验证机制,业内统称为多因素认证(MFA)。

图片来源:代码讲故事 - 《项目实战详细讲解带有条件响应的 SQL 盲注、MFA绕过技术、MFA绕过技术、2FA绕过和技巧、CSRF绕过、如何寻找NFT市场中的XSS漏洞》

顾名思义,多因素认证的意思,就是在账号密码的基础上,引入别的认证机制实现登录,大家比较熟悉的指纹识别登录和面部登录,还有扫码验证这些都属于多因素认证。

除此之外还有短信验证码、硬件令牌等等。

短信验证码的技术原理大家应该比我还清楚了,实际上就是服务器给用户发一个临时性的密钥,等用户输入之后再拿来跟刚刚发出去的对比,对上了就说明 “ 他是对的人 ”。

图片来源:bboyzqh-《简析发送手机验证码原理》

我们开头提的扫码实现思路也有相似之处,细究起来,实际上是将用户的手机账号当成了开锁钥匙,默认用户能够进入手机拿到验证码,能够扫码,就说明用户已经通过了PIN、指纹或面部识别验证,基本就可以确保是在机主本人操作。

相比之下,指纹识别跟面部识别的这种生物特征认证方式会更加复杂一点,大家感兴趣的话以后有机会可以单开一篇带大家的复习一下这两种认证方式,是怎么保证安全登录的。

图片来源:成都有范-《苹果测试带有屏幕指纹传感器的iPhone,或与面部识别共存》

不管是哪一种多因素认证方式,他们的核心逻辑都大差不差,那就是给账号再上一道锁,让用户在登录时除了输密码这种 “ 知道的东西 ” 之外,还得再验证 “ 拥有的东西 ” 。

这样就大大地提高了黑客破解的门槛,手机号接收验证码、面部还有指纹这些,可不像一串密码一样,光靠几张显卡硬算就能算出来的。

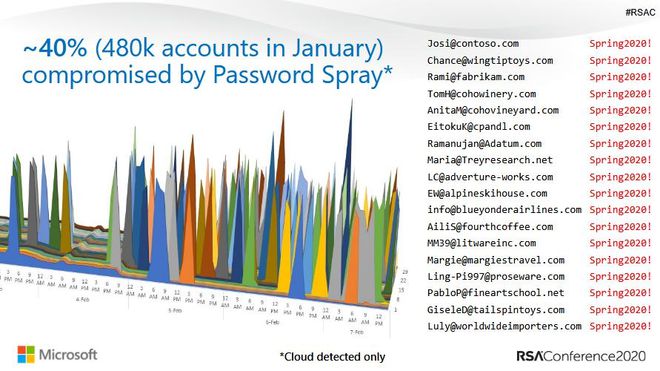

早在2020年,微软的工程师RSA安全会议上提到过,多因素认证可以抵挡掉绝大多数的自动化账户攻击,他们每个月追踪的被攻击账户中,99.9% 都没有使用多因素身份验证。

图片来源:站长之家-《微软:99.9%的被黑账户没有使用多因素身份认证》

不用四舍五入都可以说是被攻击全因为用户依旧执着只用密码认证,没用多因素认证。

而在企业应用领域,多因素认证的作用就更大了。

一家名叫 JumpCloud 的公司,在它的《2024年IT趋势报告》声称,83%的组织对某些IT资源采用基于密码的身份验证方式的同时,还要求使用多因素身份验证,另外超过三分之二(66%)的组织要求使用生物识别技术。

来源:jumpcloud- < 2025 Multi-Factor Authentication (MFA) Statistics & Trends to Know >

然而这并不代表着,多因素验证就是牢不可破的。

一个叫 Beyond Identity 的网站就列举了十大绕过多因素身份验证的经典案例,众多多因素认证方案翻车的平台里,不乏有微软、Uber 这样的全球性大平台。

但不管怎么说,多因素认证都是是要比纯密码认证更加安全的。

所以以后登录账号,不管是啥平台,建议大家能扫码就扫码,能指纹就指纹,总之别再盲目相信纯密码的安全性啦。

不过话又说回来,以咱现在这个记忆力,即使不是出于安全考虑,我估计也没法用密码登录。

毕竟那么多账号,谁记得住哪个账号的密码是哪个(狗头

撰文: 施昂

编辑: 面线&米罗