卡巴斯基(Kaspersky)研究人员发现了一种名为Stealka的新型信息窃取恶意软件,该恶意软件伪装成游戏模组和盗版软件,主要针对加密货币钱包和浏览器凭证,覆盖超过115个浏览器扩展。

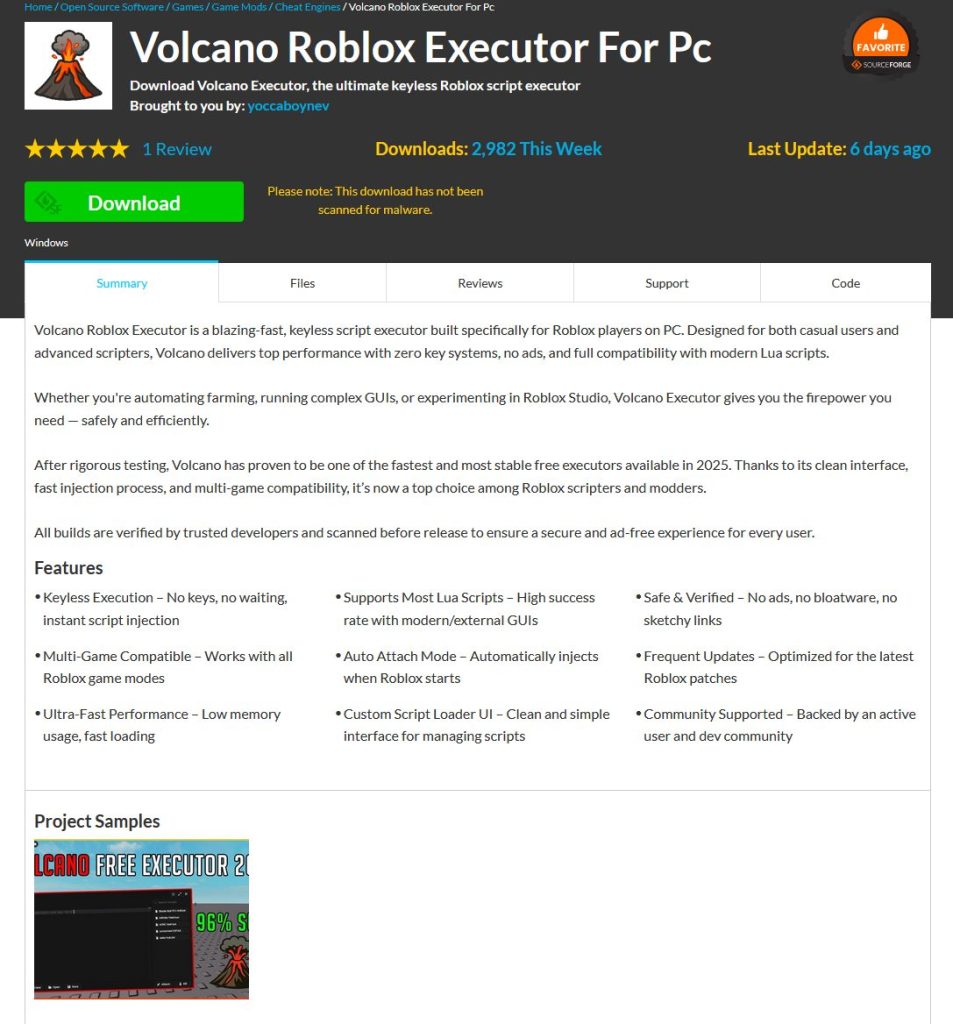

该恶意软件通过可信平台传播,包括GitHub、SourceForge和Softpedia等,攻击者创建外观专业的假网站和代码库,以流行游戏(如Roblox和GTA V)的作弊工具或模组为诱饵分发威胁。

这一发现标志着针对游戏社区的恶意软件活动进一步升级,网络犯罪分子日益利用玩家对模组社区的信任作为攻击切入点。

攻击者利用热门搜索关键词及逼真的下载页面诱导受害者下载,部分网站甚至虚假宣称下载前已进行病毒扫描,而实际上并未执行任何验证。

恶意文件设计极具欺骗性。例如,某伪造网站以《半衰期3》(Half-Life 3)为名,描述其为“专为Windows设计的专业软件解决方案”,仅利用知名游戏标题作为诱饵以最大化搜索引擎曝光。

Extensive Arsenal Targets Crypto Wallets

广泛攻击面:重点针对加密货币钱包

根据卡巴斯基报告,Stealka的功能远超基本凭证窃取。该恶意软件针对基于Chromium及Gecko引擎的浏览器(包括Chrome、Firefox、Opera、Edge等超过100种应用),提取自动填充数据、会话令牌及Cookie,从而绕过双因素认证实现账户劫持。

同时,该恶意软件针对115种浏览器扩展进行攻击,涵盖主流加密货币钱包、密码管理器及身份验证服务。主要目标包括:

- 加密货币钱包:Binance Wallet、Coinbase Wallet、MetaMask、Trust Wallet、Phantom等;

- 密码管理器:1Password、Bitwarden、LastPass、NordPass等。

此外,Stealka可从至少80种独立钱包应用下载本地配置文件,涉及比特币、以太坊、Exodus、Monero、Dogecoin等资产,可能提取加密后的私钥及种子短语数据,足以导致资产被完全盗取。

除了加密资产外,Stealka 还会入侵 Discord 和 Telegram 等即时通讯应用、Outlook 和 Thunderbird 等电子邮件客户端、Steam 和 Roblox 等游戏平台启动器、ProtonVPN 和 Surfshark 等 VPN 客户端,以及用户经常不当存储敏感信息的笔记应用。

恶意软件额外收集系统信息、已安装程序列表、硬件规格,并截取屏幕以最大化情报获取。

攻击者利用已入侵账户进一步传播恶意软件。卡巴斯基在某一知名模组网站上发现,Stealka隐藏于由先前被劫持账户发布的GTA V模组中。

行业面临日益严峻的安全危机

Stealka活动发生在加密行业整体安全形势急剧恶化的背景下。2025年全年,加密平台累计损失已达91亿美元,占过去15年总损失900亿美元的10%。仅11月单月损失即超过2.76亿美元,年度总额已创历史新高。

Immunefi首席执行官Mitchell Amador表示:“加密行业正面临一场安全清算。” Immunefi是一家众包安全平台,保护资产总值达1800亿美元。他指出:“今年大多数黑客事件并非因审计不足,而是发生在项目上线后、协议升级期间或集成环节的漏洞。”

Amador强调,99%的Web3项目未部署基本防火墙,仅不到10%使用现代AI安全工具,他将行业现状称为“故意疏忽”。

他进一步指出,随着智能合约代码安全性不断提升,攻击面已从链上代码漏洞转向运营安全及资金库级攻击。“威胁格局正从链上代码漏洞转向运营安全和国库级攻击,”Amador解释道,“当代码变得更难攻破时,攻击者转向针对人的环节。”

随着智能合约的利用难度增加,攻击者逐渐将攻击目标从代码漏洞转向运营安全漏洞,人为因素已成为主要的攻击面。

“威胁形势正从链上代码漏洞转向运营安全和资金层级的攻击,”Amador解释道,“随着代码的加固,攻击者将目标转向人为因素。”

🇰🇵 North Korea's Famous Chollima hides malware in smart contracts via EtherHiding, posing as job recruiters after stealing $1.3B in 2024 and $2.2B in H1 2025.#NorthKorea #Blockchainhttps://t.co/8W6Pfj41u8

— Cryptonews.com (@cryptonews) October 17, 2025

卡巴斯基的更广泛研究揭示了一个持续活跃的恶意软件生态系统,该公司此前已记录多个相关活动,包括GitVenom活动(涉及数百个伪造GitHub仓库)、SparkKitty移动恶意软件(通过光学字符识别(OCR)技术窃取种子短语截图,并渗透Apple App Store及Google Play商店),以及ClipBanker木马(隐藏于伪造Microsoft Office下载包中)。

朝鲜相关威胁组织亦已升级战术,通过将恶意载荷嵌入BNB Smart Chain及以太坊智能合约,直接武器化区块链技术本身,从而构建去中心化指挥与控制基础设施,使执法机构难以关闭。

目前,卡巴斯基向用户提出以下建议:

- 部署可靠的反病毒软件。

- 避免在浏览器中存储敏感凭证。

- 对游戏作弊工具及盗版软件保持极度谨慎。

- 启用双因素认证,并将备份码存储于加密密码管理器而非明文文件。

- 无论便利性如何,均避免从不可信来源下载软件。